У 2G и 3G-сетей проблемы с безопасностью

Анализ состояния сетей, проведенный компанией Positive Technologies, показывает, что современные сотовые сети не защищены от функциональных сбоев, обхода системы тарификации, утечки данных о пользователях, чтения SMS-переписки, прослушивания звонков и финансовых махинаций.

Исследование проводилось в 2016-2017 годах с привлечением операторов связи, работающих в Европе и на Ближнем Востоке. Основное внимание уделялось анализу уязвимости сетей обмена служебной информацией, работающих в стандарте Signaling System 7. Поскольку сигнальная сеть мобильных операторов в достаточной степени не изолирована, злоумышленники, получив к ней доступ, могут создать проблемы в работе. Речь идет о сетях 2G и 3G, а также сетях четвертого поколения, которые, хоть и используют другую систему сигнализации (не SS7, а Diameter), но также уязвимы из-за необходимости обеспечения взаимодействия с сетями предыдущих поколений.

В результате по состоянию на 2017 года наиболее актуальны следующие основные проблемы:

Наиболее часто к успешным атакам приводят следующие уязвимости:

Операторы признают наличие указанных уязвимостей в сетях SS7, однако утверждают, что обеспечивают надежную защиту от них.

Исследование проводилось в 2016-2017 годах с привлечением операторов связи, работающих в Европе и на Ближнем Востоке. Основное внимание уделялось анализу уязвимости сетей обмена служебной информацией, работающих в стандарте Signaling System 7. Поскольку сигнальная сеть мобильных операторов в достаточной степени не изолирована, злоумышленники, получив к ней доступ, могут создать проблемы в работе. Речь идет о сетях 2G и 3G, а также сетях четвертого поколения, которые, хоть и используют другую систему сигнализации (не SS7, а Diameter), но также уязвимы из-за необходимости обеспечения взаимодействия с сетями предыдущих поколений.

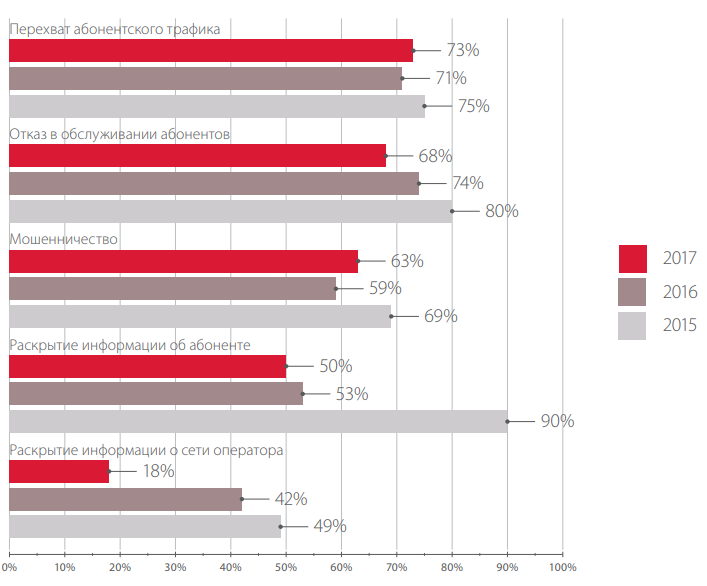

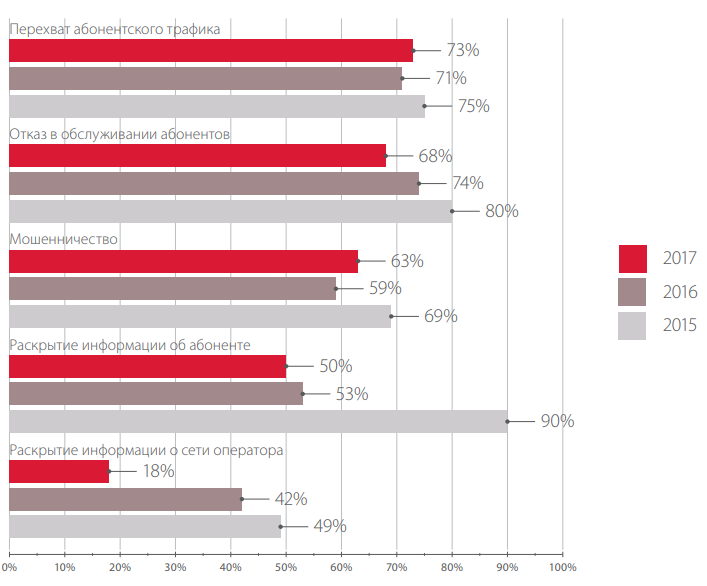

Доля уязвимых сетей в зависимости от поставленных целей

В результате по состоянию на 2017 года наиболее актуальны следующие основные проблемы:

- 73% атак, совершенных экспертами в рамках исследования, привели к успешному перехвату трафика пользователей (прослушивание или перенаправление на сторонний номер голосовых вызовов и текстовых сообщений);

- 68% атак могли бы вызвать гарантированный отказ в обслуживании клиентов;

- 63% успешных атак с потенциальными последствиями в виде финансовых махинаций (обход системы тарификации, изменение настроек роуминга, перенаправление вызова на платный номер, снятие средств со счета, подписка на платный сервис);

- 50% атак с успешной утечкой данных пользователя (индивидуальный номер абонента IMSI, его местоположение, информация о профиле или текущем балансе и пр.);

- 18% атак с успешной утечкой данных о сети.

Доля успешных атак в зависимости от поставленных целей

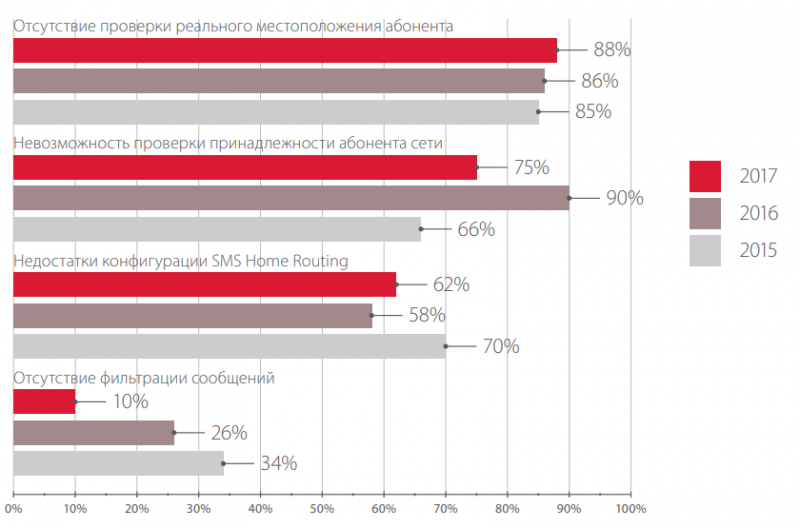

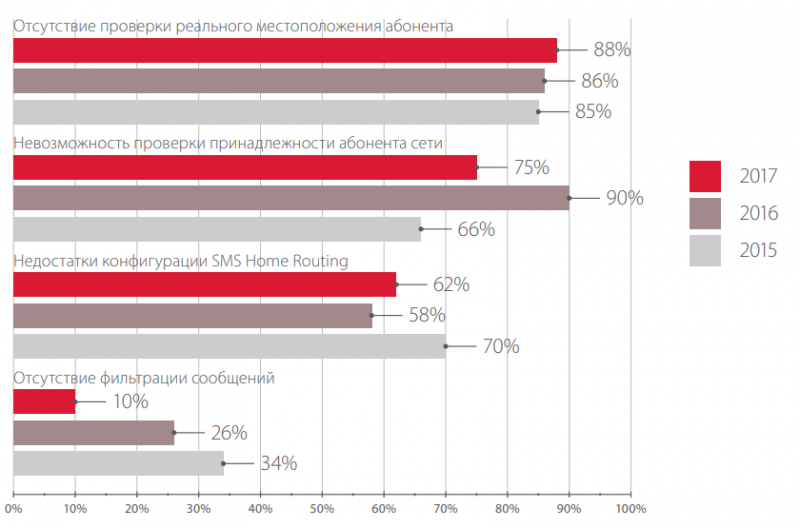

Наиболее часто к успешным атакам приводят следующие уязвимости:

- отсутствие проверки настоящего местоположения пользователя (88%);

- невозможность проверки принадлежности пользователя к конкретной сети (75%);

- недостатки конфигурации SMS Home Routing (62%);

- отсутствие фильтрации сообщений (10%).

Доля успешных атак в зависимости от типа уязвимости

Операторы признают наличие указанных уязвимостей в сетях SS7, однако утверждают, что обеспечивают надежную защиту от них.

Источник:NAG.RU | Фото: pixabay.com

* Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Рейтинг: